관리자 및 사용자 그룹 생성

AWS 계정 루트 사용자가 필요하지 않은 작업에는 루트 사용자를 사용하지 않는 것이 바람직한 모범 사례이다. 그 대신에 관리자 액세스 권한이 필요한 사람마다 새 IAM 사용자를 생성한다. 그런 다음 AdministratorAccess 관리형 정책을 연결하는 "관리자" 사용자 그룹에 사용자를 배치하여 그 사용자들을 관리자로 만든다.

그 후에 관리자 그룹에 속한 사용자들은 AWS 계정에 대한 사용자 그룹, 사용자 등을 설정해야 한다. 향후 모든 상호작용은 루트 사용자 대신에 AWS 계정 사용자와 그들의 고유 키를 통해 이루어져야 한다. 하지만 일부 계정 및 서비스 관리 작업을 수행하려면 루트 사용자 크레덴셜을 사용하여 로그인해야 한다.

1. 관리자 IAM 사용자 및 사용자 그룹 생성(콘솔)

이번 섹션에서는 AWS Management Console을 사용해 IAM 사용자를 직접 생성하고 그 사용자를 연결된 관리형 정책에 따라 관리자 권한을 보유한 사용자 그룹에 추가하는 방법에 대해 살펴본다.

관리자를 직접 생성하여 관리자 그룹에 추가하려면

-

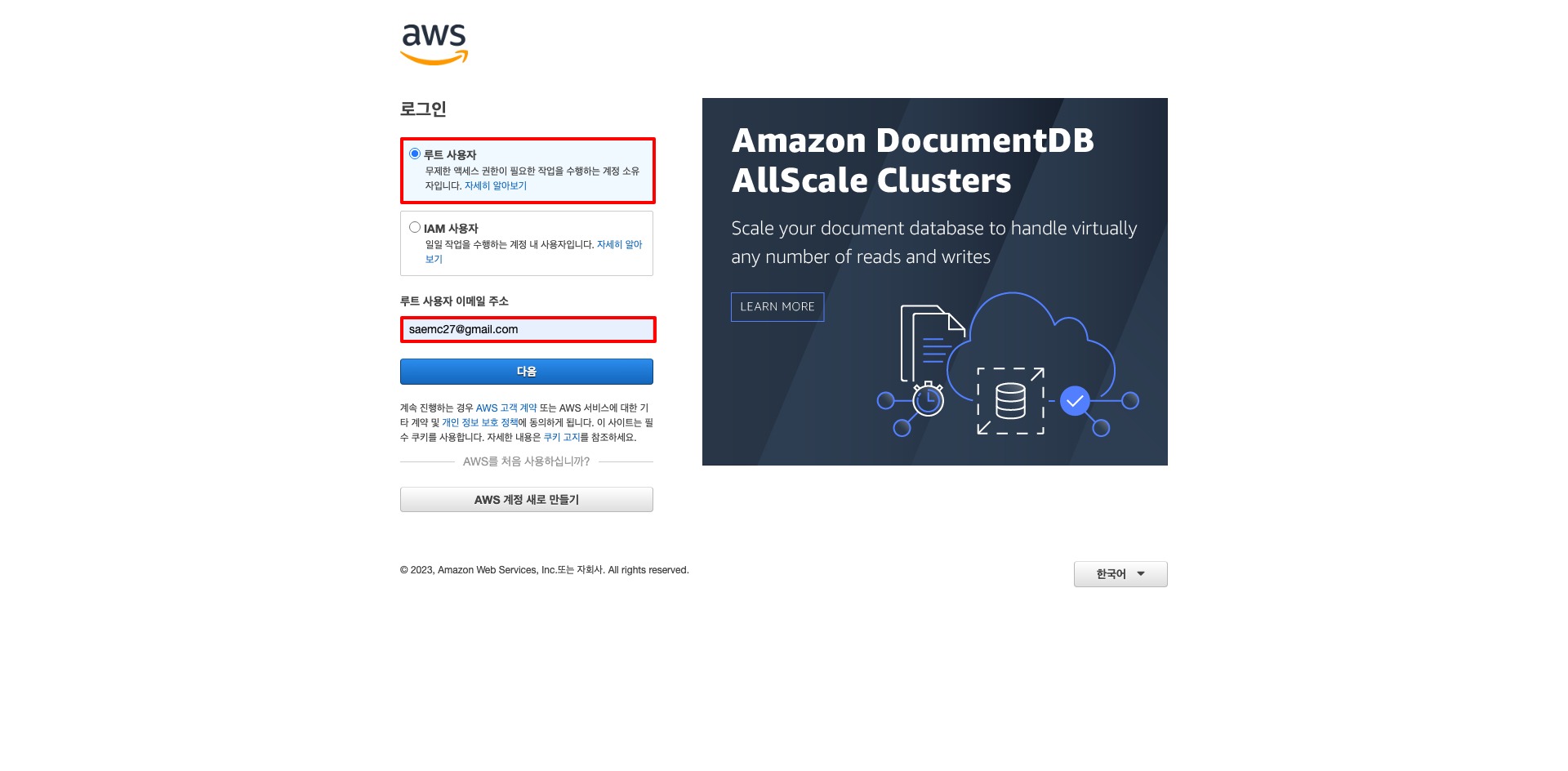

루트 사용자(Root user)를 선택하고 AWS 계정 계정 이메일 주소를 입력하여 IAM 콘솔에 계정 소유자로 로그인한다. 다음 페이지에서 암호를 입력한다.

-

다음과 같이 생성할 IAM 관리자에 대한 결제 데이터 액세스를 활성화한다.

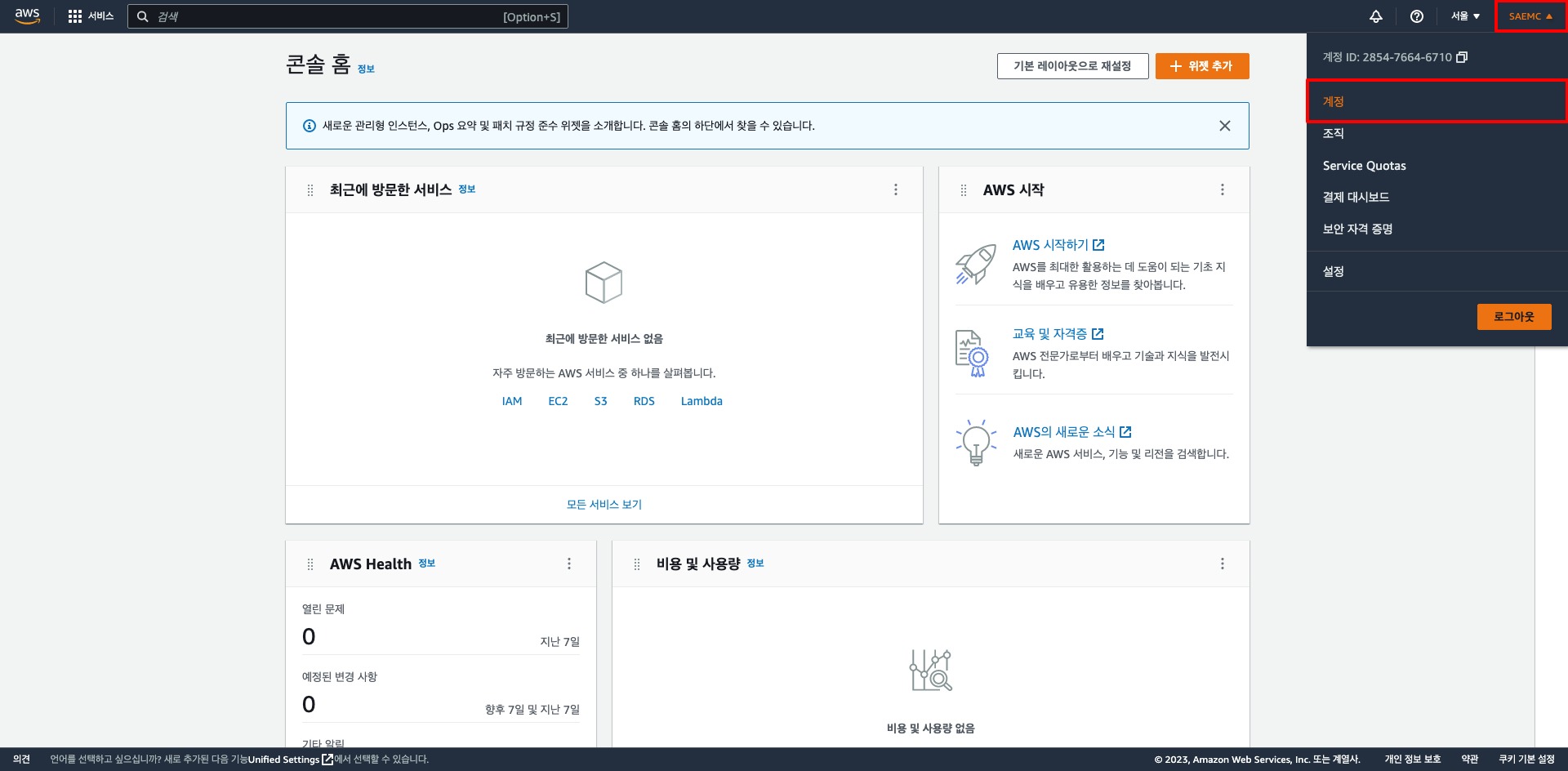

- 탐색 표시줄에서 계정 이름을 선택한 다음 계정(Account)을 선택한다.

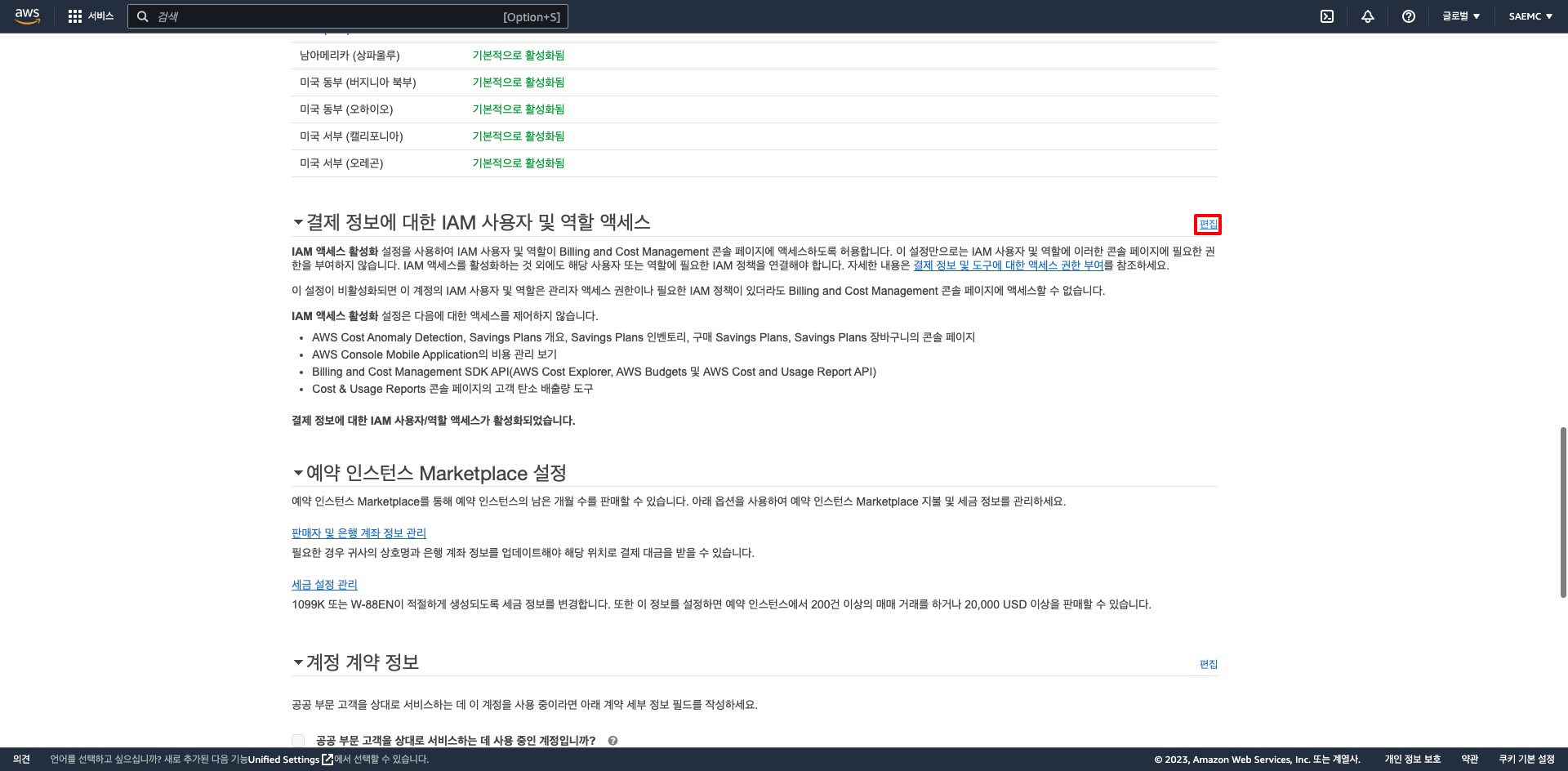

- 결제 정보에 대한 IAM 사용자 및 역할 액세스 옆에 있는 편집을 선택한다. 계정 페이지에 이 섹션을 표시하려면 루트 사용자로 로그인해야 한다.

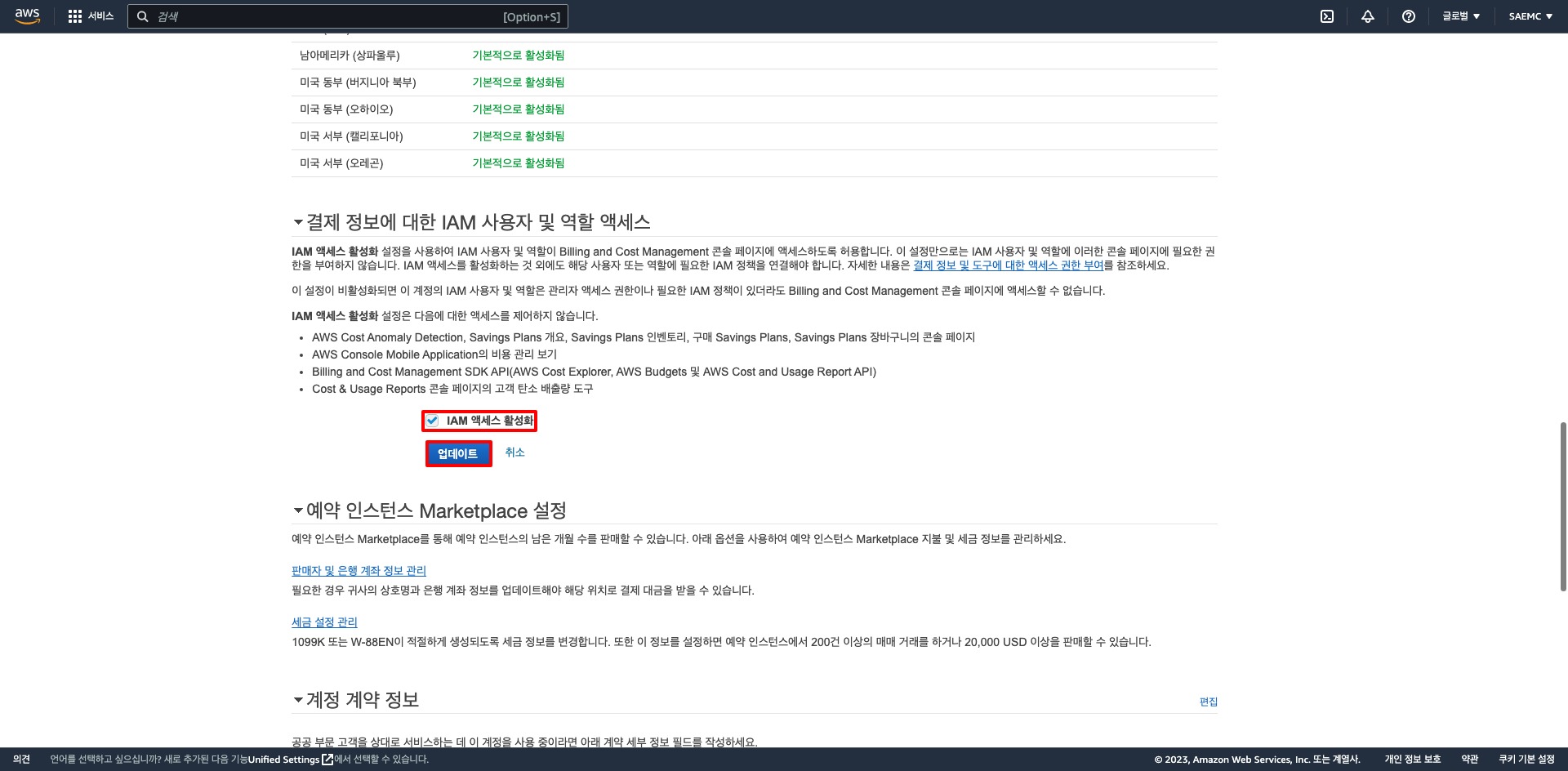

- IAM 액세스 활성화(Activate IAM Access) 확인란을 선택하고 업데이트(Update)를 선택한다.

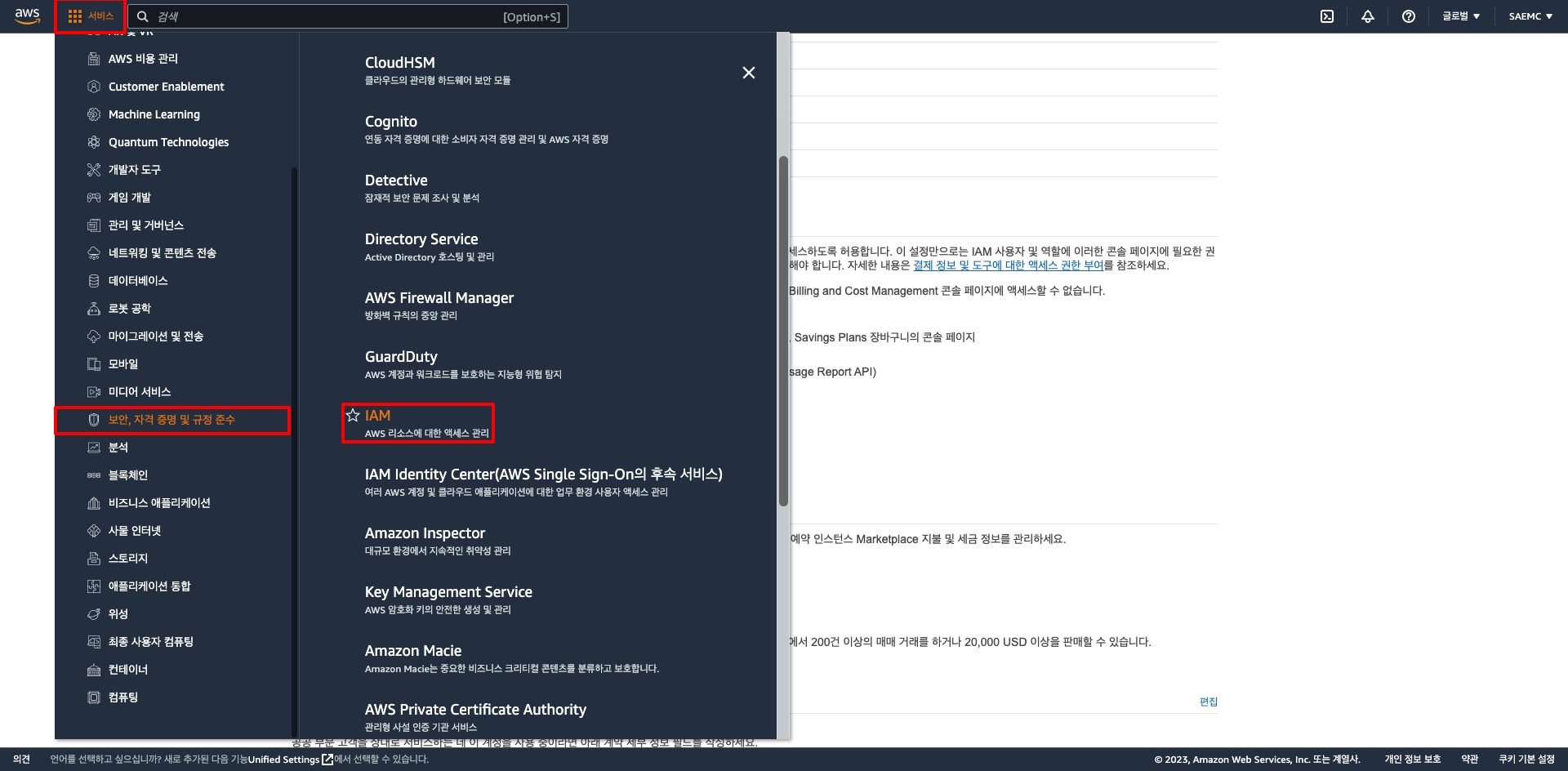

- 탐색 표시줄에서 서비스(Services)를 선택한 다음, 보안, 크레덴셜 및 규정 준수(Security, Identity, & Compliance)에서 IAM을 선택해 IAM 콘솔로 돌아간다.

-

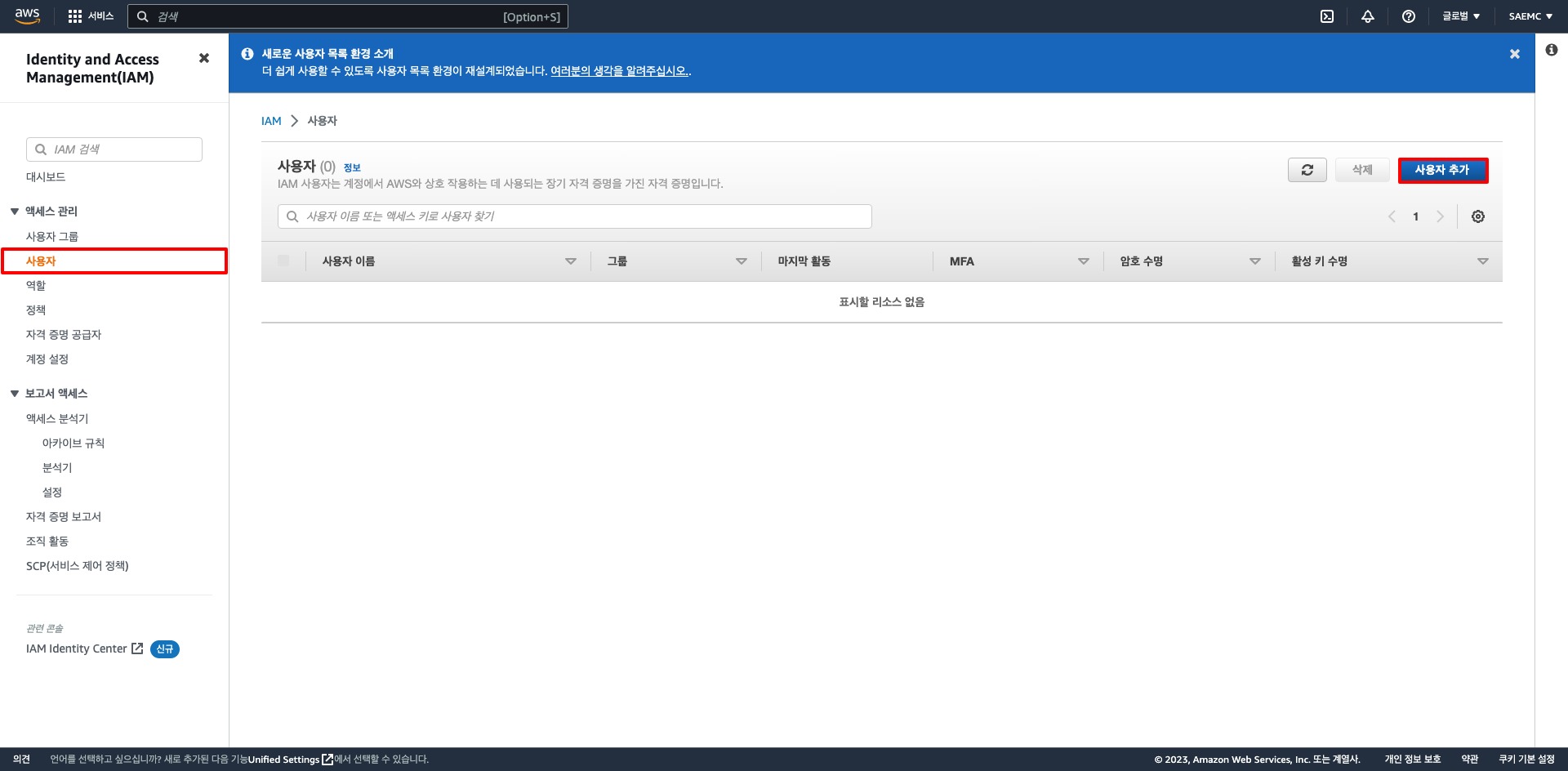

탐색 창에서 사용자(Users)와 사용자 추가(Add users)를 차례로 선택한다.

-

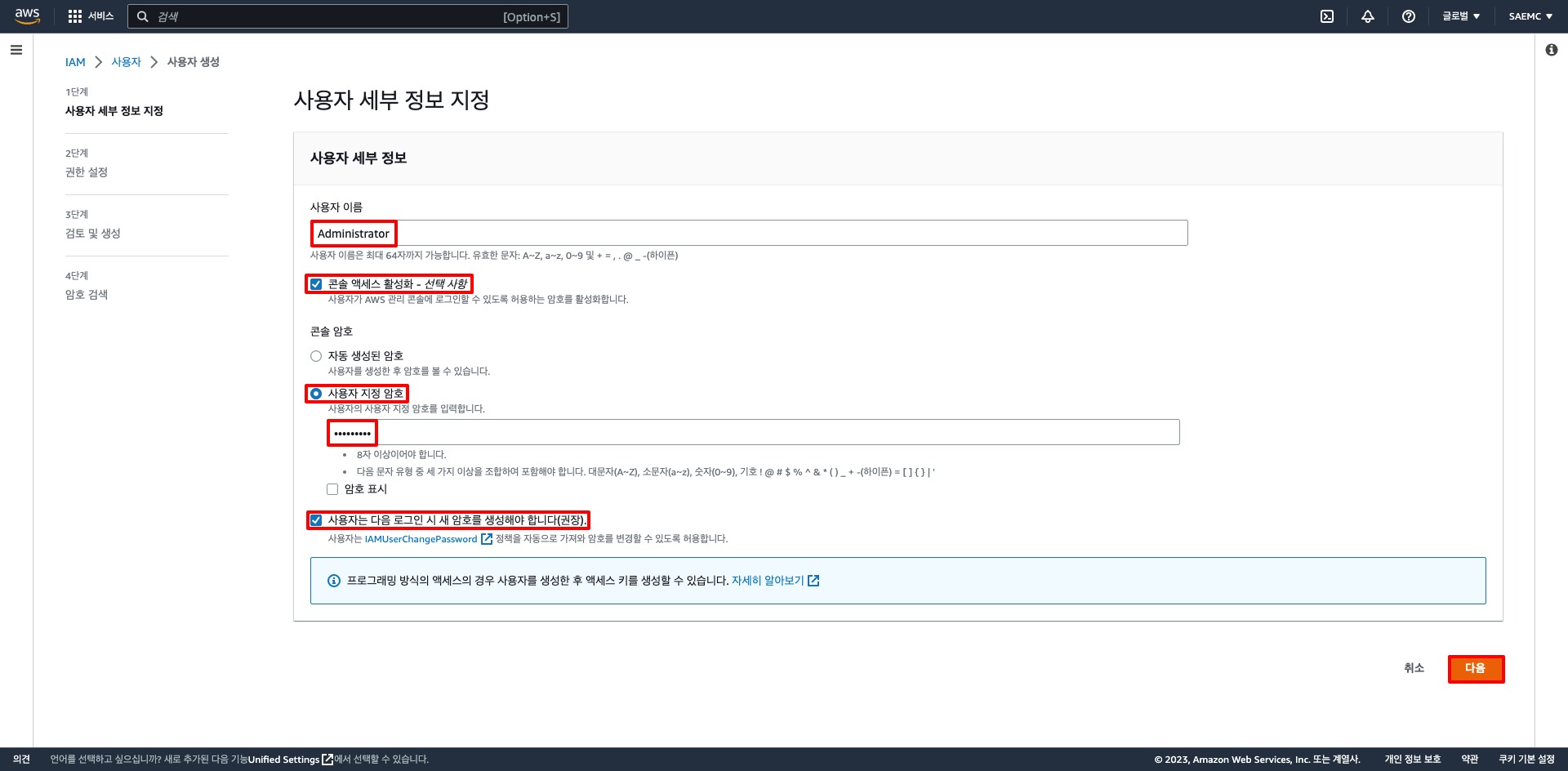

세부 정보 페이지에서 다음을 수행한다.

-

사용자 이름(User name)에

Administrator을 입력한다. -

AWS Management Console 액세스 옆의 확인란을 선택하고 사용자 지정 암호를 선택한 다음 텍스트 상자에 새 암호를 입력한다.

-

초기 상태는 AWS가 새로운 사용자가 로그인할 때 새 암호를 만들도록 요구한다. 선택적으로 User must create a new password at next sign-in(사용자는 다음번 로그인 시 새 암호를 생성해야 합니다) 옆 확인란의 선택을 취소하여 새로운 사용자가 로그인한 후 암호를 재설정할 수 있다.

-

다음: 권한(Next: Permissions)를 선택한다.

-

-

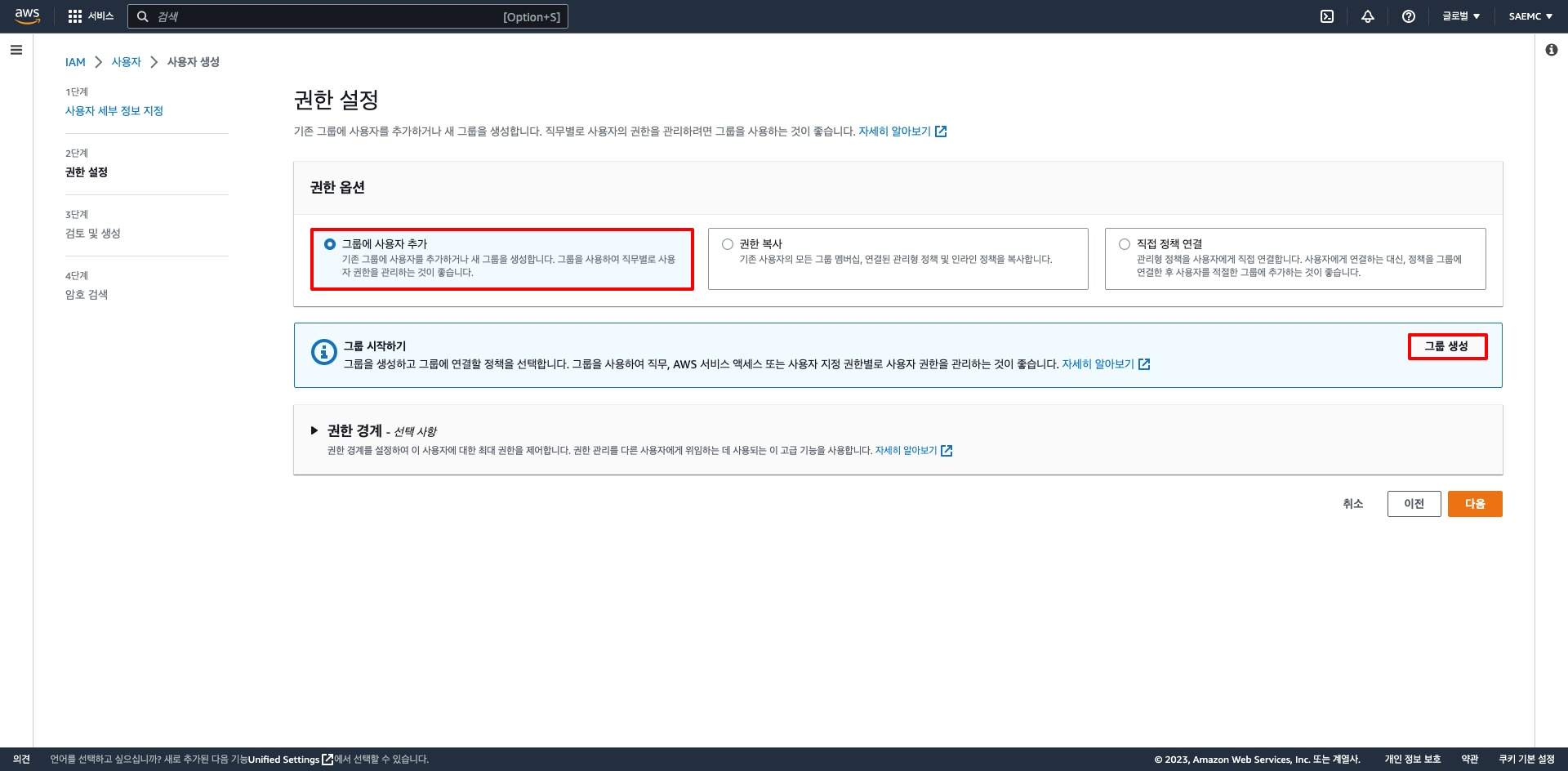

권한 페이지에서 다음을 수행한다.

-

[Add user to group]을 선택한다.

-

그룹 생성을 선택한다.

-

그룹 생성 대화 상자의 그룹 이름에

Administrators를 입력한다. -

AdministratorAccess 정책 옆의 확인란을 선택한다.

-

그룹 생성을 선택한다.

-

사용자 그룹 목록이 있는 페이지로 돌아가 새 사용자 그룹 옆의 확인란을 선택한다. 목록에 새 사용자 그룹이 표시되지 않으면 새로 고침(Refresh)을 선택한다.

-

다음: 태그(Next: Tags)를 선택한다.

-

-

(선택 사항) 태그 페이지에서 태그를 키 값 페어로 연결하여 메타데이터를 사용자에게 추가한다.

-

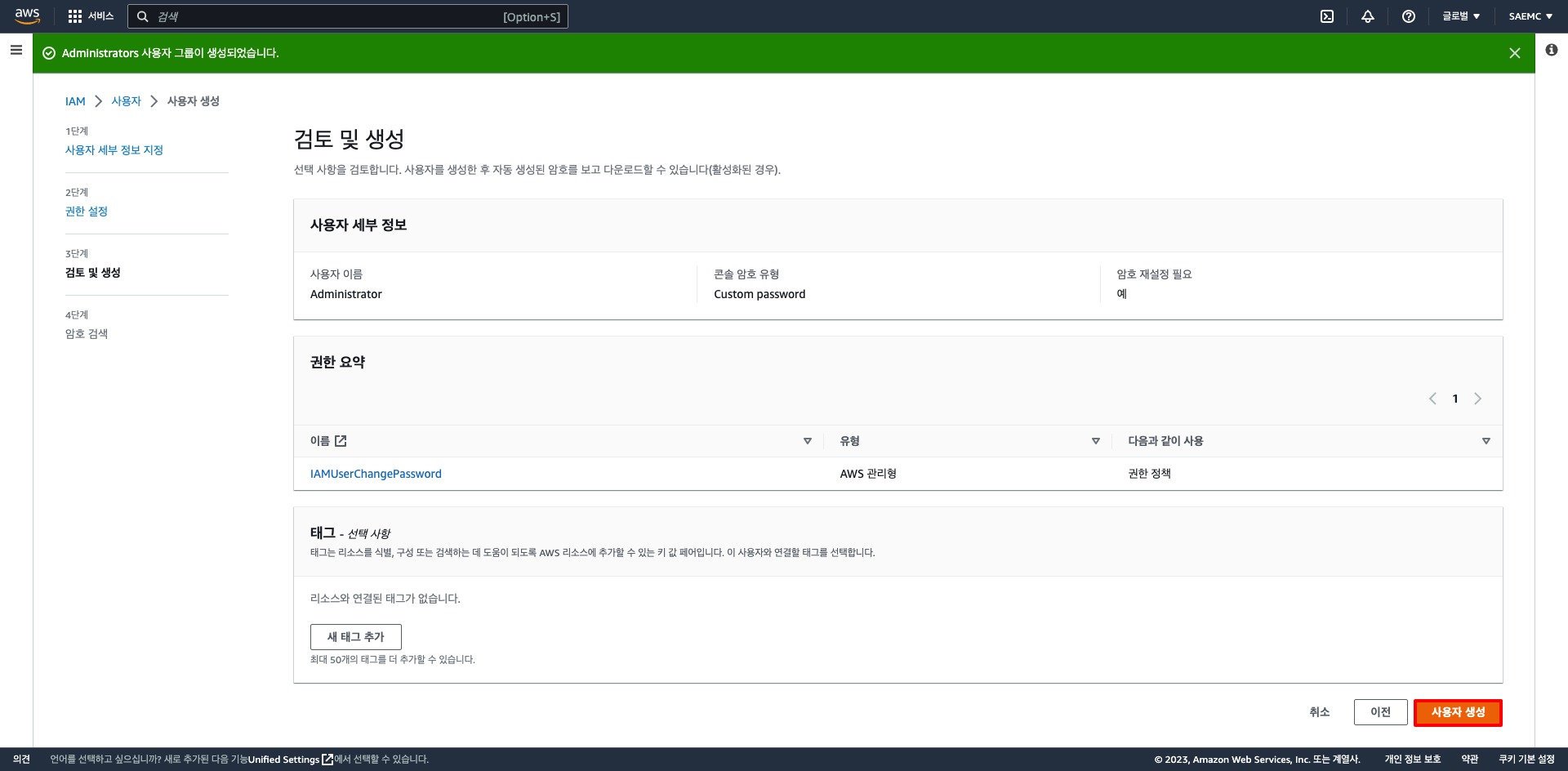

다음: 검토(Next: Review)를 선택한다. 새 사용자에게 추가할 사용자 그룹 멤버십을 확인한다. 계속 진행할 준비가 되었으면 사용자 생성(Create user)을 선택한다.

-

(선택 사항) 완료 페이지에서 사용자의 로그인 정보가 포함된 .csv 파일을 다운로드하거나 로그인 지침이 포함된 이메일을 사용자에게 보낼 수 있다.

이와 동일한 절차에 따라 사용자 그룹이나 사용자를 추가 생성하여 사용자에게 AWS 계정 리소스에 액세스할 수 있는 권한을 부여할 수 있다.

2. IAM 사용자 및 사용자 그룹 생성(AWS CLI)

앞 섹션의 절차를 따랐다면, AWS Management Console을 사용하여 AWS 계정에 IAM 사용자를 생성하는 한편, 관리자 그룹을 설정했을 것이다. 이 섹션에서는 사용자 그룹을 생성하는 다른 방법을 소개한다.

개요: 관리자 그룹 설정

-

사용자 그룹을 생성하고 이름을 지정한다(예: Admin).

-

사용자 그룹 관리 권한(모든 AWS 작업 및 리소스에 대한 액세스 권한)을 부여하는 정책을 연결한다.

-

사용자 그룹에 한 명 이상의 사용자를 추가한다.

1) 사용자 그룹 생성

이 섹션에서는 IAM 시스템에 사용자 그룹을 생성하는 방법을 소개한다.

요구 사항

AWS Command Line Interface(AWS CLI)를 설치한다.

관리자 그룹을 생성하려면

-

aws iam create-group명령과 선택한 사용자 그룹 이름을 입력한다. 사용자 그룹 이름에 경로를 포함시킬 수도 있다. 이름은 문자, 숫자, 그리고 다음과 같은 기호로 구성될 수 있다. 더하기(+), 등호(=), 쉼표(,), 마침표(.), 앳(@), 밑줄(_), 하이픈(-). 이름은 대소문자를 구분하지 않으며 최대 128자이다.이 예제에서는 Admins라는 사용자 그룹을 생성한다.

-

aws iam list-groups명령을 입력하여 AWS 계정의 사용자 그룹을 나열하고 해당 사용자 그룹이 생성되었는지 확인한다.aws iam list-groups { "Groups": [ { "Path": "/", "CreateDate": "2014-06-05T20:29:53.622Z", "GroupId":"ABCDEFGHABCDEFGHABCDE", "Arn": "arn:aws:iam::123456789012:group/Admins", "GroupName": "Admins" } ] }응답에는 새 사용자 그룹에 대한 Amazon 리소스 이름(ARN)이 포함되어 있다. ARN은 AWS에서 리소스를 식별하는 데 사용하는 표준 형식이다. ARN의 12자리 숫자는 AWS 계정 ID이다. 사용자 그룹에 할당한 표시 이름(Admins)은 사용자 그룹 ARN의 끝에 나타난다.

2) 사용자 그룹에 정책 연결

이 섹션에서는 사용자 그룹의 사용자가 AWS 계정의 리소스에 대해 작업을 수행할 수 있도록 허용하는 정책의 연결 방법을 보여준다. 방법은 Admins 사용자 그룹에 AdministratorAccess라는 AWS 관리형 정책을 연결하는 것이다.

모든 관리자 권한을 부여하는 정책을 추가하려면

-

aws iam attach-group-policy명령을 입력하여 Admins 사용자 그룹에 AdministratorAccess라는 정책을 연결한다. 이 명령은 AdministratorAccess라는 AWS 관리형 정책의 ARN을 사용한다.aws iam attach-group-policy --group-name Admins --policy-arn arn:aws:iam::aws:policy/AdministratorAccess명령이 성공하면 응답이 없다.

-

aws iam list-attached-group-policies명령을 입력하여 Admins 사용자 그룹에 정책이 연결되었는지 확인한다.응답에는 Admins 사용자 그룹에 연결된 정책 이름이 나열된다. 다음과 같은 응답은 Admins 사용자 그룹에 AdministratorAccess라는 정책이 연결되었다는 것을 알려준다.

aws iam get-policy 명령을 통해 특정 정책의 콘텐츠를 확인할 수 있다.